网络安全应急响应与优化建议的全面分析与总结

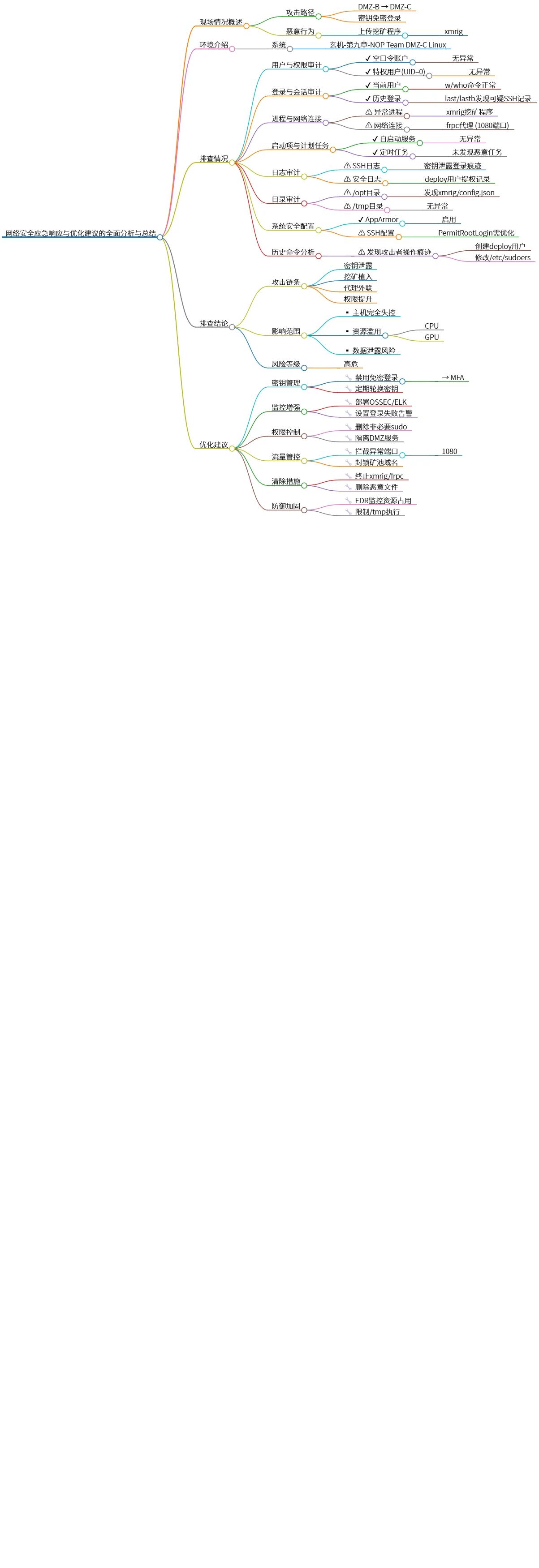

该思维导图概述了网络安全应急响应的流程,主要集中在对DMZ-C环境中发生的攻击事件进行排查。攻击路径为密钥泄露后植入挖矿程序(xmrig),并通过代理外联及权限提升。排查发现异常进程与网络连接,SSH日志显示密钥泄露痕迹。攻击链导致主机失控、资源滥用及数据泄露风险,风险等级被评定为高危。针对发现的安全隐患,提出了密钥管理、监控增强、权限控制、流量管控、清除措施和防御加固的优化建议。

源码

# 网络安全应急响应与优化建议的全面分析与总结

- 现场情况概述

- 攻击路径

- DMZ-B → DMZ-C

- 密钥免密登录

- 恶意行为

- 上传挖矿程序

- xmrig

- 环境介绍

- 系统

- 玄机-第九章-NOP Team DMZ-C Linux

- 排查情况

- 用户与权限审计

- ✔ 空口令账户

- 无异常

- ✔ 特权用户(UID=0)

- 无异常

- 登录与会话审计

- ✔ 当前用户

- w/who命令正常

- ✔ 历史登录

- last/lastb发现可疑SSH记录

- 进程与网络连接

- ⚠ 异常进程

- xmrig挖矿程序

- ⚠ 网络连接

- frpc代理 (1080端口)

- 启动项与计划任务

- ✔ 自启动服务

- 无异常

- ✔ 定时任务

- 未发现恶意任务

- 日志审计

- ⚠ SSH日志

- 密钥泄露登录痕迹

- ⚠ 安全日志

- deploy用户提权记录

- 目录审计

- ⚠ /opt目录

- 发现xmrig/config.json

- ⚠ /tmp目录

- 无异常

- 系统安全配置

- ✔ AppArmor

- 启用

- ⚠ SSH配置

- PermitRootLogin需优化

- 历史命令分析

- ⚠ 发现攻击者操作痕迹

- 创建deploy用户

- 修改/etc/sudoers

- 排查结论

- 攻击链条

- 密钥泄露

- 挖矿植入

- 代理外联

- 权限提升

- 影响范围

- ▪ 主机完全失控

- ▪ 资源滥用

- CPU

- GPU

- ▪ 数据泄露风险

- 风险等级

- 高危

- 优化建议

- 密钥管理

- 🔧 禁用免密登录

- → MFA

- 🔧 定期轮换密钥

- 监控增强

- 🔧 部署OSSEC/ELK

- 🔧 设置登录失败告警

- 权限控制

- 🔧 删除非必要sudo

- 🔧 隔离DMZ服务

- 流量管控

- 🔧 拦截异常端口

- 1080

- 🔧 封锁矿池域名

- 清除措施

- 🔧 终止xmrig/frpc

- 🔧 删除恶意文件

- 防御加固

- 🔧 EDR监控资源占用

- 🔧 限制/tmp执行

图片